Die stetig wachsende IT-Branche bringt nicht nur innovative Softwarelösungen, sondern auch komplexere Schwachstellen mit sich. Um Sicherheitsrisiken frühzeitig zu erkennen und hohe Kosten durch späte Analysen zu vermeiden, fokussieren sich IT-Unternehmen auf die frühzeitige Erkennung von Schwachstellen im Entwicklungsprozess.

In dieser Arbeit wurde die Integration von Static Application Security Testing (SAST), einer Methode zur statischen Code-Analyse, in eine CI/CD-Pipeline untersucht. Ziel war es, Salesforce-Projekte durch die frühzeitige Identifikation unsicherer Code-Muster sicherer zu gestalten.

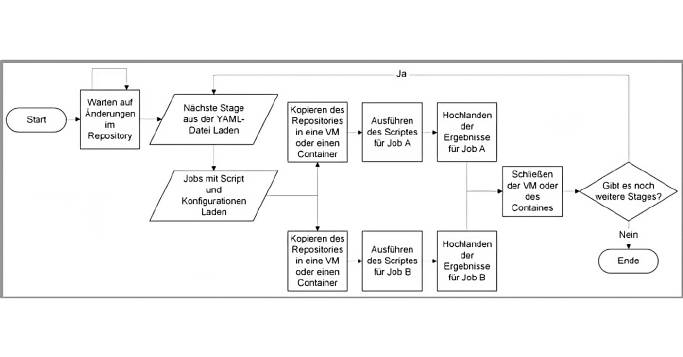

Nach einer Analyse und Auswahl geeigneter SAST-Tools unter Berücksichtigung spezifischer Anforderungen der dotSource SE, wurde ein Tool implementiert und evaluiert. Der erstellte Konzept-Job, der mit Docker arbeitet, ermöglicht eine schnelle Durchführung von Sicherheitstests.

Zukünftig soll das Konzept weiterentwickelt werden, um über ein YAML-Template die Anwendung für weitere Projekte zu vereinfachen. Auch die Visualisierung der Ergebnisse soll optimiert werden. Die Arbeit stellt einen wichtigen Schritt dar, um die Cybersicherheit innerhalb der DevOps-Prozesse zu stärken, und legt die Basis für weitere Maßnahmen wie die Integration dynamischer Sicherheitstests.